ACCUEIL

lasecuriteinformatiqueetautre.ch

Bienvenue sur lasecuriteinformatiqueetautre.ch

email de contact : contact@lasecuriteinformatiqueetautre.ch

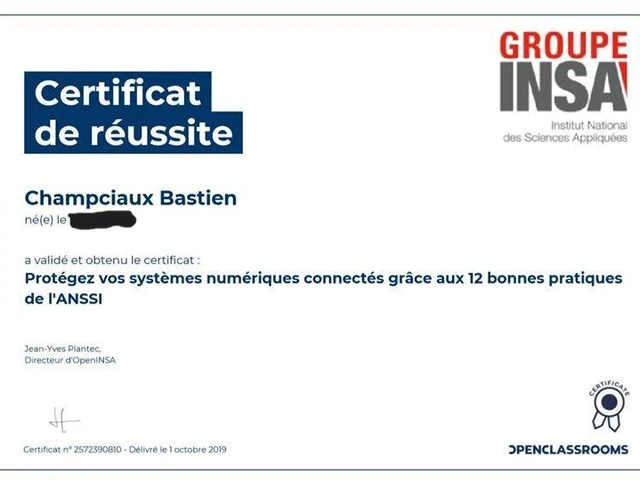

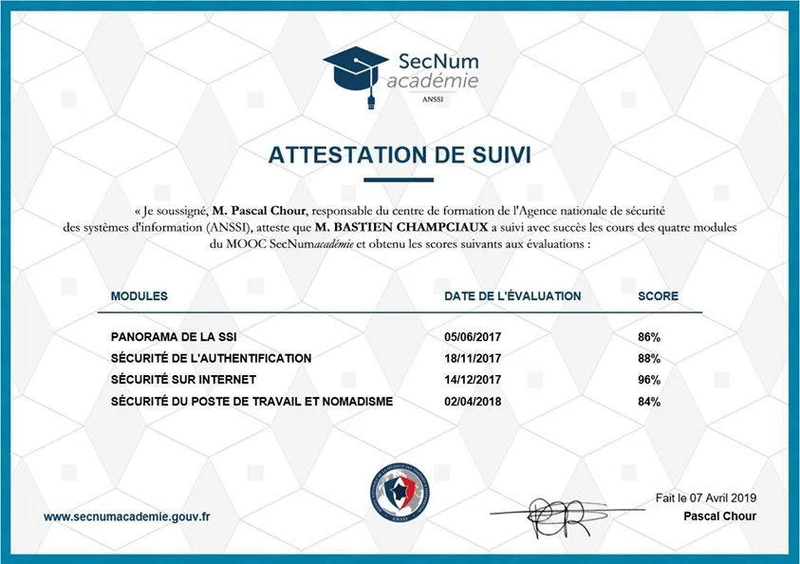

J’ai découvert la sécurité informatique en 2008. Je pensais que mon pc était protégé mais en novembre 2008 mon système ralenti fortement. Il ce crash de manière étrange Windows update, le centre de sécurité Windows, mon antivirus et d'autres logiciels deviennent hors service. Je découvre quelques heures plus tard que le vers Conficker (connu aussi sous les noms de Downup, Downadup et Kido) se trouve dans mon pc. Après avoir désinfecté mon système : c'est là que ma passion pour la sécurité informatique est née. Je découvre les failles zéro days, les différentes façons dont un système et vulnérable...et depuis tous ce temps je me perfectionne il y a 2 ans j'ai également passé le MOOC de L'ANSSI sur secnumacademie ainsi que la formation TOSA* et depuis ça continue car on apprend souvent dans la sécurité informatique...Bonne lecture à vous tous. *Cette formation TOSA est une formation diplômante et qualifiante finançable grâce au CPF

Les certifications TOSA sont officiellement reconnues par l'État et sont inscrites au Répertoire Spécifique de France Compétences.

email de contact : contact@lasecuriteinformatiqueetautre.ch

merci de votre visite

Qui suis-je ?

Bonjour à vous tous je m’appelle Bastien CHAMPCIAUXJ’ai découvert la sécurité informatique en 2008. Je pensais que mon pc était protégé mais en novembre 2008 mon système ralenti fortement. Il ce crash de manière étrange Windows update, le centre de sécurité Windows, mon antivirus et d'autres logiciels deviennent hors service. Je découvre quelques heures plus tard que le vers Conficker (connu aussi sous les noms de Downup, Downadup et Kido) se trouve dans mon pc. Après avoir désinfecté mon système : c'est là que ma passion pour la sécurité informatique est née. Je découvre les failles zéro days, les différentes façons dont un système et vulnérable...et depuis tous ce temps je me perfectionne il y a 2 ans j'ai également passé le MOOC de L'ANSSI sur secnumacademie ainsi que la formation TOSA* et depuis ça continue car on apprend souvent dans la sécurité informatique...Bonne lecture à vous tous. *Cette formation TOSA est une formation diplômante et qualifiante finançable grâce au CPF

Les certifications TOSA sont officiellement reconnues par l'État et sont inscrites au Répertoire Spécifique de France Compétences.

Les associations, sur la cybersécurité le métier, le rôle des hommes et des femmes dans la cybersécurité

les associations en cybersécurité :

Le clusif :

Elles bougent :

le cefcys :

la F é d é r a t i o n F r a n ç a i s e d e l a C y b e r s é c u r i t é

TEST ANTIVIRUS POUR ANDROID ET MAC IOS ET WINDOWS :

Dans notre test des d’antivirus, nous avons sélectionné les meilleurs logiciels pour éviter les risques et mieux réagir en cas d’attaque. Malheureusement les antivirus gratuits ne sont pas les meilleurs. Ils offrent une protection basique. Débourser quelques euros par an est obligatoire pour être bien protégé. Ci-dessous, ce trouve les meilleurs antivirus disponibles en France. Ils sont disponibles en langue française pour plus de simplicité. Dans tous les cas, il faudra avant tout privilégier la qualité de protection, les interfaces sont très intuitives. Si votre antivirus ne se trouve pas dans le classement nous vous conseillons dans changer par celui de votre choix de plus des versions d’évaluations permettent de les tester GRATUITEMENT PENDANT TRENTE JOURS EN MOYENNE.

Les voici :

Les suites de protections que je recommande pour ANDROID sont :

Bitdefender, F Secure, trend micro. Il y a aussi g data mais compliqué à mettre en œuvre pour un néophyte

Les suites de protection que je recommande pour WINDOWS et MAC sont :

bitdefender, g data, f secure, norton, eset, kaspersky (pas de politique ici) test réalisé avec 18696 menaces diverses test réalisé le 01/08/2024.

HÉBERGEMENT DE CE SITE :

Notre site web qui se trouve désormais ici pour des raisons :

De sécurité et de confidentialité est désormais hébergé en SUISSE.

Merci à vous pour vos visites, avis, soutient...et n'hésitez pas à partager en masse

De sécurité et de confidentialité est désormais hébergé en SUISSE.

Merci à vous pour vos visites, avis, soutient...et n'hésitez pas à partager en masse

et de promouvoir notre activité !

e-mail de contact : contact@lasecuriteinformatiqueetautre.ch

STOCKER SES PHOTOS SUR SON SMARTPHONE DE FAÇON SÉCURISÉE :

MALHEUREUSEMENT EN STOCKAGE DIRECT SUR VOTRE TELEPHONE AUCUNE APPLICATION DU PLAY STORE NE M'A CONVAINCUE LA MEILLEUR SOLUTION EST UN DRIVE SÉCURISÉ ET PAYANTE:

Proton Drive est un espace de stockage cloud qui permet de sauvegarder et partager ses données en toute sécurité. Cette solution s’adresse aux entreprises de toutes tailles ainsi qu’aux particuliers. Voici les principales fonctionnalités de Proton Drive :

- Le stockage de fichiers : Proton Drive permet le stockage et l’enregistrement automatique de tous types de fichiers. Vos données sont accessibles 24/24 depuis n’importe quel appareil et restent sécurisées, en cas de perte de votre ordinateur ou de votre téléphone. La mise en page et le thème de votre espace de stockage sont personnalisables.

- Le partage sécurisé de fichiers : vous pouvez partager vos fichiers gratuitement à vos collègues ou votre entourage, sans limite de taille et quel que soit le navigateur ou l’appareil utilisé par vos destinataires. Pour sécuriser les partages, Proton Drive permet la création de liens qui se désactivent, la révocation d’accès à vos fichiers, l’ajout de mots de passe et le suivi du nombre de téléchargements.

- La protection des données : les fichiers sauvegardés et transférés sont sécurisés par un chiffrement de bout en bout. Les métadonnées de fichiers (noms des fichiers, taille des dossiers, vignettes, etc.) sont également chiffrées avant d’être stockées sur les serveurs de la solution.

- 3,99 € par mois soit 47,88 € par an : cette formule vous permet d’utiliser jusqu’à 200 Go d’espace de stockage pour vos fichiers.

- 9,99 € par mois soit 119,88€ par an : plutôt destinée aux entreprises, cette formule propose 500 Go d’espace de stockage. Inclus également dans cet abonnement : Proton Mail, Proton Calendar et Proton VPN.

- Version gratuite

- Version payante : À partir de 3.99 par mois

- Application Android

- Application iPhone

- Application macOS

- Logiciel Windows

- Navigateur web

POURQUOI AUCUNE APPLICATION DU PLAY STORE NE M'A CONVAINCUE:

APPLICATION AVEC DE TERME TROP FLOU DU TYPE: CRYPTAGE MILITAIRE (ce qui ne veut absolument rien dire)

APPLICATION HÉBERGÉ AU ÉTATS UNIS (risque pour votre vie privée (Snowden...)

PAS DE CHIFFREMENT DE BOUT EN BOUT...LE DRIVE PROTON RESTE DONC POUR MOI LA SOLUTION LA PLUS SURE A L'HEURE ACTUELLE.

Bloqueurs de Publicités ( AdBlocker ) : les meilleurs à utiliser

Les bloqueurs de publicité sont des logiciels ou des extensions qui bloquent les publicités sur Internet sans être perturbé par des publicités intrusives.

Découvrez notre sélection des meilleurs Adblocker à utiliser sur ordinateur, smartphone et tablette.

AdBlock Plus

bloqueur publicités adblock plus

AdBlock Plus est l’un des bloqueurs de publicité les plus populaires. Il est facile à installer, gratuit et à simple utiliser. AdBlock Plus bloque les publicités intrusives, les bannières publicitaires et les pop-ups.

Poper Blocker

Poper Blocker est un bloqueur de publicités qui se concentre exclusivement sur toutes les fenêtres publicitaires intempestives qui s’affichent. il est compatible avec Chrome et Firefox.

AdGuard AdBlocker

AdGuard AdBlocker est une extension pour navigateur qui bloque tous les types de publicités, y compris les bannières publicitaires, les pop-ups, les publicités vidéo et audio, ainsi que les publicités sur les sites Web.

Il est compatible avec tous les principaux navigateurs du marché que sont Chrome, Firefox, Edge, Opera, Safari et même Yandex.

Comment fonctionnent les bloqueurs de publicités ?

Les bloqueurs de publicités sont des logiciels ou des extensions pour les navigateurs web qui bloquent la publicité intégrée aux sites web que vous visitez. Ces bloqueurs de publicités fonctionnent en bloquant les éléments publicitaires sur les pages web, ce qui vous permet de naviguer sans être bombardé de publicités.

Découvrez notre sélection des meilleurs Adblocker à utiliser sur ordinateur, smartphone et tablette.

AdBlock Plus

bloqueur publicités adblock plus

AdBlock Plus est l’un des bloqueurs de publicité les plus populaires. Il est facile à installer, gratuit et à simple utiliser. AdBlock Plus bloque les publicités intrusives, les bannières publicitaires et les pop-ups.

Poper Blocker

Poper Blocker est un bloqueur de publicités qui se concentre exclusivement sur toutes les fenêtres publicitaires intempestives qui s’affichent. il est compatible avec Chrome et Firefox.

AdGuard AdBlocker

AdGuard AdBlocker est une extension pour navigateur qui bloque tous les types de publicités, y compris les bannières publicitaires, les pop-ups, les publicités vidéo et audio, ainsi que les publicités sur les sites Web.

Il est compatible avec tous les principaux navigateurs du marché que sont Chrome, Firefox, Edge, Opera, Safari et même Yandex.

Comment fonctionnent les bloqueurs de publicités ?

Les bloqueurs de publicités sont des logiciels ou des extensions pour les navigateurs web qui bloquent la publicité intégrée aux sites web que vous visitez. Ces bloqueurs de publicités fonctionnent en bloquant les éléments publicitaires sur les pages web, ce qui vous permet de naviguer sans être bombardé de publicités.

Les différents hackers

Le White Hat Hacker (l’hacker au chapeau blanc)

Il aide à sécuriser les systèmes et combat contre la cybercriminalité.Il travaille typiquement pour sécuriser les systèmes et réseaux, mais il peut très bien être passionné(e) en ayant appris sur le tas.

Le Black Hat Hacker (l’hacker au chapeau noir)

L’hacker au chapeau noir peut être aussi expérimenté que celui au chapeau blanc. Il agit en revanche à des fins qui lui sont propres, et qui sont illégales.

Il vole des données, s’introduit illégalement dans les systèmes ou encore pirate des comptes.

Le Grey Hat Hacker (l’hacker au chapeau gris)

Vous l’avez compris, c’est un mélange de White Hat et de Black Hat.

Cet hacker agit parfois pour la bonne cause, comme un White Hat le ferait, mais peut commettre de temps à autre des délits.

Il s’introduit par exemple illégalement dans un système afin de prévenir ensuite les responsables des failles qu’il aura trouvées. Son action est louable, mais illégale.

SÉCURISER SON RÉSEAU WIFI :

Pour cela il faut mettre en place le protocole WPA2 ou WPA3 (ci disponible) et changer sa clef wifi.

Choisir un mot de passe compliqué et surtout pas celui par défaut.

Changer le nom du réseau (SSID) par défaut est un moyen d’indiquer aux potentiels pirates que vous prenez votre sécurité au sérieux. Il y a moins de chance qu’on attaque une personne qui semble s’y connaître par rapport à une personne qui semble débutante avec un nom de réseau par défaut

Choisir un mot de passe compliqué et surtout pas celui par défaut.

Changer le nom du réseau (SSID) par défaut est un moyen d’indiquer aux potentiels pirates que vous prenez votre sécurité au sérieux. Il y a moins de chance qu’on attaque une personne qui semble s’y connaître par rapport à une personne qui semble débutante avec un nom de réseau par défaut

Mon téléphone est-il piraté ?

Les symptômes d'un téléphone piraté ?

Votre téléphone se décharge rapidement

Votre téléphone fonctionne de manière anormalement lenteVous remarquez une activité étrange sur vos autres comptes en ligne

Vous remarquez des appels ou des messages inhabituels dans vos journaux

TEST VPN

Un VPN est un système qui permet un lien direct des ordinateurs distants mais qui isole

leurs échanges du reste du trafic se déroulant sur des réseaux de télécommunication publics. En d'autres termes, vous avez accès à Internet comme tout le monde mais d'une façon différente puisque vous êtes routé sur une autre IP qui n'a concrètement aucun rapport avec votre emplacement géographique. Avec un VPN, votre connexion est chiffrée de bout en bout, c'est-à-dire que personne ne peut lire ou intercepter vos données lorsque vous êtes connecté. Cela assure un niveau de confidentialité très élevé.

LES meilleurs VPN en terme de débit/sécurité sont :

EXPRESS VPN

CYBERGHOST

SURFSHARK

PROTONVPN

leurs échanges du reste du trafic se déroulant sur des réseaux de télécommunication publics. En d'autres termes, vous avez accès à Internet comme tout le monde mais d'une façon différente puisque vous êtes routé sur une autre IP qui n'a concrètement aucun rapport avec votre emplacement géographique. Avec un VPN, votre connexion est chiffrée de bout en bout, c'est-à-dire que personne ne peut lire ou intercepter vos données lorsque vous êtes connecté. Cela assure un niveau de confidentialité très élevé.

LES meilleurs VPN en terme de débit/sécurité sont :

EXPRESS VPN

CYBERGHOST

SURFSHARK

PROTONVPN

Le meilleur moyen de protéger son foyer équipé de domotique

Il suffit généralement de prendre en compte les règles de base pour augmenter considérablement la sécurité :

Choisissez des produits de fabricants de marques qui ne risquent pas de perdre leur bonne réputation en raison de scandales de protection des données, au lieu de modèles sans nom moins chers. Une comparaison des rapports de test et des évaluations des clients permet également de savoir si un appareil domotique répond aux standards de sécurité français ou européens.

Modifiez toujours le mot de passe par défaut après l’achat d’un appareil.

Choisissez des produits de fabricants de marques qui ne risquent pas de perdre leur bonne réputation en raison de scandales de protection des données, au lieu de modèles sans nom moins chers. Une comparaison des rapports de test et des évaluations des clients permet également de savoir si un appareil domotique répond aux standards de sécurité français ou européens.

Modifiez toujours le mot de passe par défaut après l’achat d’un appareil.

Effectuez des mises à jour de sécurité régulières ou paramétrez vos appareils qui se mettent automatiquement à jour.

Sécuriser votre wifi (Voir notre autre article)

Comment Retrouver Son Mot De Passe Wifi ?

Pour se connecter à un réseau Wifi, vous aurez obligatoirement besoin d’un mot de passe, si ce n’est pas le cas et que votre réseau personnel est ouvert sans mot de passe vous serez exposé à tout type de menaces. Mais que faire si vous n’arrivez pas à retrouver le mot de passe Wifi ? il existe des solutions pour retrouver un mot de passe Wifi perdu. Comment retrouver son code wifi ? Vérifier le routeur Si le mot de passe de la box internet et le même depuis la réception de la box, il est plus que probable que le mot de passe par défaut du constructeur qui se trouve en dessous du routeur soit toujours en vigueur.

Pour trouver le mot de passe sous votre routeur, rien de plus simple, il suffit de retourner le boitier et de regarder l’étiquette, « clé de sécurité » généralement un mot de passe Wifi est composé de chiffres et de lettres. Entrer ce code sur le smartphone ou ordinateur pour se connecter au réseau, si le mot de passe entré est le bon, vous serez connecté à internet.

Si les identifiants de connexion ne sont pas inscrits sous le routeur. Il est possible qu’ils se trouvent dans le guide ou sur la boite de la box.

Pour commencer, appuyer sur le bouton Windows de votre clavier ou cliquer sur le bouton Windows dans la barre des tâches pour ouvrir l’écran de démarrage. Taper dans la barre de recherche « Panneau de configuration » puis ouvrez la fenêtre. Une fenêtre apparait sur l’écran avec plusieurs menus. Cliquer sur « Réseau et Internet » ensuite cliquer sur « Afficher l’état de gestion du réseau » qui se trouve sous le menu « Centre Réseau et Partage ».

Cliquer sur le réseau Wifi (intitulé Wi-Fi (le nom de votre réseau) pour accéder à l’état du Wifi. Un petit onglet va s’ouvrir et les informations du réseau, mais nous ce qui nous intéresse, c’est de révéler le mot de passe Wifi enregistré. Pour ce faire, cliquer sur le bouton « Propriétés sans fil » à côté de « Détails… ».

Une nouvelle page va apparaitre sur cette page il y a 2 onglets « Connexion » et « Sécurité «, cliquer sur « Sécurité ».

Sur la page la clé de sécurité réseau (mot de passe wifi). Le mot de passe wifi sera caché avec des petits points noirs, maintenant cocher la case « Afficher les caractères » pour révéler le mot de passe.

Comme pour Windows le mot de passe wifi sera caché avec des petits points noirs, maintenant cocher la case « Afficher le mot de passe » pour révéler le mot de passe. Le système demandera tout de même le mot de passe administrateur du Mac pour consulter le mot de passe du réseau puisque ce sont des données sensibles.

Désormais, noter le mot de passe pour ne plus l’oublier.

Pour trouver le mot de passe sous votre routeur, rien de plus simple, il suffit de retourner le boitier et de regarder l’étiquette, « clé de sécurité » généralement un mot de passe Wifi est composé de chiffres et de lettres. Entrer ce code sur le smartphone ou ordinateur pour se connecter au réseau, si le mot de passe entré est le bon, vous serez connecté à internet.

Si les identifiants de connexion ne sont pas inscrits sous le routeur. Il est possible qu’ils se trouvent dans le guide ou sur la boite de la box.

Réinitialiser le routeur:

Nous vous conseillons de réinitialiser la box Internet (restaurer les paramètres aux valeurs d’usines), à savoir quand, réinitialisant la box Internet, vous devrez enregistrer à nouveau le mot de passe Wifi sur tous tes appareils, c’est le seul inconvénient de réinitialiser son routeur. Dans la plupart des cas, un bouton « reset » derrière la box, appuyiez pendant environ 10 à 15 secondes pour commencer à réinitialiser le routeur. Normalement tous les boutons de la box vont s’allumer, cela indiquera que la box est en cours de réinitialisation.

Quand la box est totalement réinitialisée reprendre le mot de passe par défaut qui est sur l’étiquette en dessous du routeur ou sur le guide d’installation.Vous pourrez également paramétrer de nouveau sur la page d’administration avec votre nom d’utilisateur et ton mot de passe.

Comment voir le mot de passe wifi enregistré ?

Si vous avez déjà enregistré le mot de passe wifi sur votre ordinateur en se connectant au réseau, il sera stocké dans les paramètres. Il est très simple de retrouver un mot de passe wifi enregistré sur un ordinateur. Nous traiterons les deux systèmes d’exploitation, Windows et MacOs Retrouver un mot de passe wifi sur Windows Sur Windows, il existe 2 méthodes pour trouver un mot de passe enregistré. Cela ne nécessite aucune compétence technique, tout le monde peut y arriver.

Retrouver son mot de passe Wifi avec l’aide du Panneau de configuration

Pour commencer, appuyer sur le bouton Windows de votre clavier ou cliquer sur le bouton Windows dans la barre des tâches pour ouvrir l’écran de démarrage. Taper dans la barre de recherche « Panneau de configuration » puis ouvrez la fenêtre. Une fenêtre apparait sur l’écran avec plusieurs menus. Cliquer sur « Réseau et Internet » ensuite cliquer sur « Afficher l’état de gestion du réseau » qui se trouve sous le menu « Centre Réseau et Partage ».

Cliquer sur le réseau Wifi (intitulé Wi-Fi (le nom de votre réseau) pour accéder à l’état du Wifi. Un petit onglet va s’ouvrir et les informations du réseau, mais nous ce qui nous intéresse, c’est de révéler le mot de passe Wifi enregistré. Pour ce faire, cliquer sur le bouton « Propriétés sans fil » à côté de « Détails… ».

Une nouvelle page va apparaitre sur cette page il y a 2 onglets « Connexion » et « Sécurité «, cliquer sur « Sécurité ».

Sur la page la clé de sécurité réseau (mot de passe wifi). Le mot de passe wifi sera caché avec des petits points noirs, maintenant cocher la case « Afficher les caractères » pour révéler le mot de passe.

Désormais, noter le mot de passe quelque part pour ne plus l’oublier.

Astuce sur MacOs :

Retrouver un mot de passe wifi sur MacOs Sur Mac pas besoin d’être connecté au réseau pour trouver le mot de passe wifi, voici la procédure à suivre.

Dans un premier temps, ouvrer « Finder » (l’explorateur de fichiers Mac), cliquer sur « Aller » en haut de l’écran dans le menu qui vient de s’ouvrir et sélectionner « Utilitaires «. Ensuite, dans « Accéder au trousseau » (trousseau d’accès). Rechercher le nom de votre réseau dont vous voulez récupérer le mot de passe puis sélectionnée le.

Comme pour Windows le mot de passe wifi sera caché avec des petits points noirs, maintenant cocher la case « Afficher le mot de passe » pour révéler le mot de passe. Le système demandera tout de même le mot de passe administrateur du Mac pour consulter le mot de passe du réseau puisque ce sont des données sensibles.

Désormais, noter le mot de passe pour ne plus l’oublier.

Le petit + Utiliser un routeur sécurisé :

De nouveau routeurs existent pour les particuliers avec un antivirus et par feu intégré, wifi6… mais son généralement chers de 200 à 500 € tout de même !

Comme :

Comme :

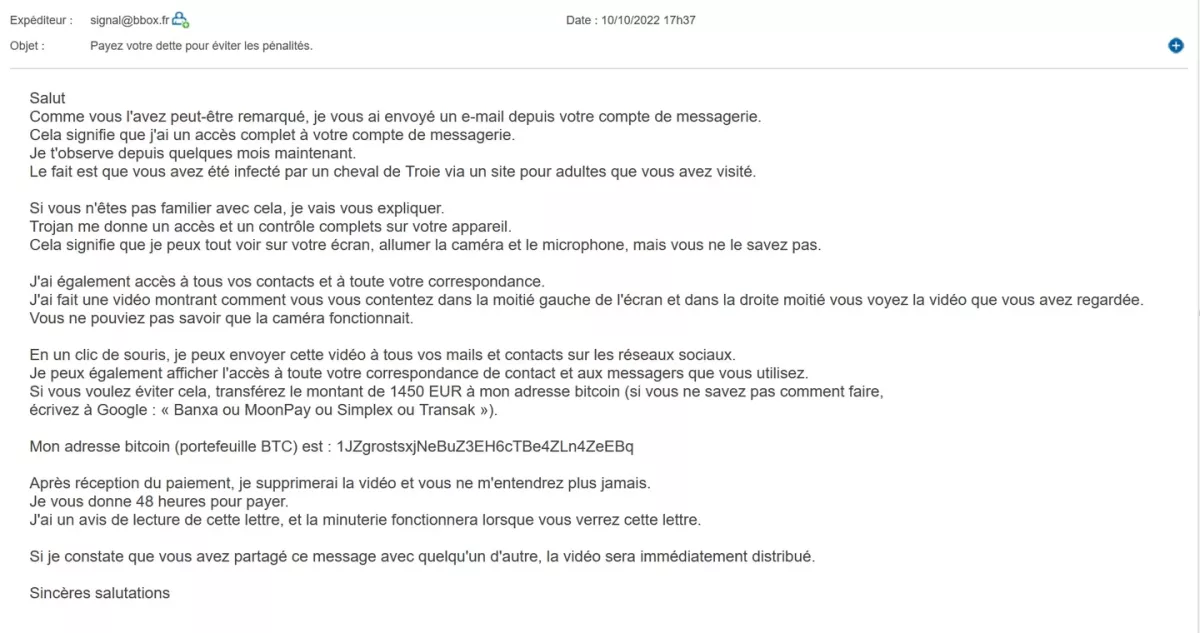

Les mails de bluff ou sextorsion :

Un mail a été envoyé par des escrocs à des centaines de milliers de Français, indiquant qu’ils sont en possession de vidéos compromettantes. Ce message n’est destiné qu’à tromper les destinataires en échange d’une somme d’argent.

Une campagne de sextorsion sévit sur le sol français. Plusieurs centaines de milliers de mails ont été envoyés quotidiennement, avec le même message de chantage. Les malfaiteurs expliquent aux destinataires qu’ils sont parvenus à hacker leur ordinateur, et donc la webcam, et qu’ils sont désormais en possession d’une vidéo de la victime se rendant sur un site pornographique. Si la personne ciblée ne paie pas la somme de 1 450 € dans les 48 heures en bitcoin, sur un portefeuille de crypto-monnaies, ils enverront les images capturées à ses proches.

On vous rassure, ce mail est un bluff. Ce bluff se propage depuis le 19 juillet 2022. Les pseudo-hackers n’ont infiltré aucun ordinateur. Les arnaqueurs tentent seulement de tromper leur victime en jouant sur la panique. Donc ne répondez pas à ces mails et supprimer les tous simplement.

Une campagne de sextorsion sévit sur le sol français. Plusieurs centaines de milliers de mails ont été envoyés quotidiennement, avec le même message de chantage. Les malfaiteurs expliquent aux destinataires qu’ils sont parvenus à hacker leur ordinateur, et donc la webcam, et qu’ils sont désormais en possession d’une vidéo de la victime se rendant sur un site pornographique. Si la personne ciblée ne paie pas la somme de 1 450 € dans les 48 heures en bitcoin, sur un portefeuille de crypto-monnaies, ils enverront les images capturées à ses proches.

On vous rassure, ce mail est un bluff. Ce bluff se propage depuis le 19 juillet 2022. Les pseudo-hackers n’ont infiltré aucun ordinateur. Les arnaqueurs tentent seulement de tromper leur victime en jouant sur la panique. Donc ne répondez pas à ces mails et supprimer les tous simplement.

Un ransomware c'est quoi ?

Un ransomware, ou rançongiciel en français, est un logiciel malveillant, qui va chiffrer les données et bloque les fichiers contenus sur votre ordinateur et demande une rançon en échange d'une clé permettant de les déchiffrer. Les ransomwares se sont répandus dans le monde entier. Le plus souvent, le ransomware s'infiltre sous la forme d'un ver informatique, à travers un fichier téléchargé ou reçu par email et chiffre les données et fichiers de la victime. La finalité est d‘extorquer une somme d'argent à payer le plus souvent par monnaie virtuelle pour éviter toute trace. NE PAYER JAMAIS LA RANCON car vous aller alimenter la machine des cybercriminels et isoler l’équipement infecté du reste du réseau et FAITE DES SAUVEGARDES REGULIERES DE VOS DONNÉES

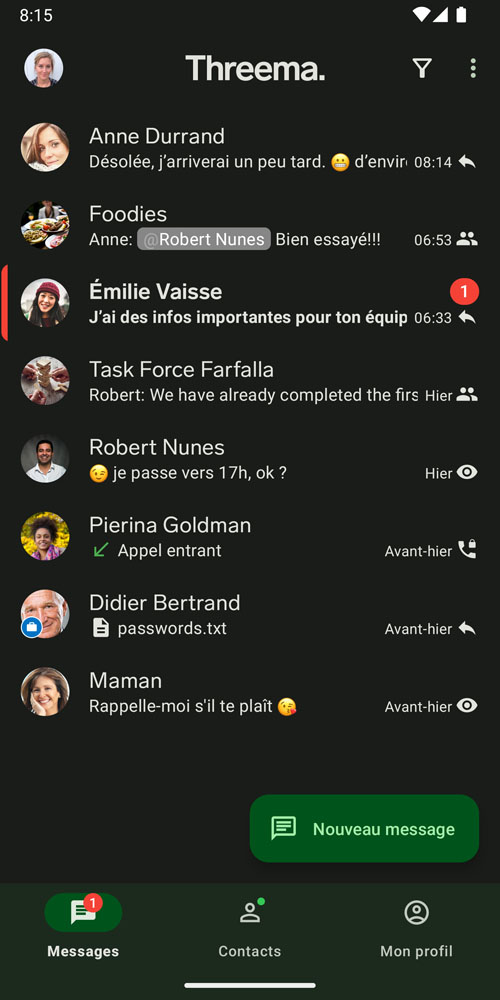

PASSER DES APPELS ET MESSAGES 100% SÉCURISÉS:

Threema est une application de messagerie chiffrée de bout en bout. Contrairement à beaucoup d'autres, Threema n'exige pas que vous entriez une adresse email ni un numéro de téléphone pour ouvrir un compte, ce qui offre aux utilisateurs un très haut niveau d'anonymat. Les fonctionnalités comprennent les messages texte et vocaux, les appels vocaux et vidéo, les groupes et les listes de distribution. Threema n'est pas gratuite, et les utilisateurs paient pour utiliser cette application environ 8 € UNE SEULE FOIE A VIE. L'entreprise qui a créé Threema est établie en Suisse.

Quel est le niveau de sécurité de Threema ?

Le principe clé de Threema est la limitation des métadonnées. Pour garantir qu'aucune donnée n'est utilisée à mauvais escient, les serveurs de Threema suppriment définitivement un message après qu'il a été remis au destinataire.

Les informations habituellement gérées sur un serveur sont gérées localement sur l'appareil de l'utilisateur, ce qui signifie que toute conversation est protégée contre l'espionnage même par un gouvernement.

Par conséquent, il n'existe pas de solution de contournement pour les connexions déchiffrées, de sorte que personne d'autre que le destinataire ne peut lire un message Threema.

https://threema.ch/fr/home

HTTPS : connexions chiffrées c’est quoi ?

En gros, le protocole HTTPS est une extension de HTTP. Le « S » à la fin est l’initiale du mot « Secure » (sécurisé) et il fonctionne grâce au protocole TLS (Transport Layer Security), le successeur du protocole SSL (Secure Sockets Layer), la technologie de sécurité standard pour établir une connexion chiffrée entre un serveur web et un navigateur.

Sans la présence de HTTPS, toutes les données que vous entrez sur un site (ex : nom d’utilisateur, mot de passe, carte bancaire, RIB ou tout autre information requise dans un formulaire) seront envoyées en format de texte brute et seront, par conséquent, vulnérables aux interceptions et à l’espionnage. C’est pour cette raison que vous devriez toujours vérifier qu’un site utilise bien HTTPS avant d’y entrer quelques données que ce soit. En plus de chiffrer les données transmises entre un serveur et votre navigateur, le protocole TLS authentifie également le serveur auquel vous vous connectez et protège les données transmises de toute altération.

Sans la présence de HTTPS, toutes les données que vous entrez sur un site (ex : nom d’utilisateur, mot de passe, carte bancaire, RIB ou tout autre information requise dans un formulaire) seront envoyées en format de texte brute et seront, par conséquent, vulnérables aux interceptions et à l’espionnage. C’est pour cette raison que vous devriez toujours vérifier qu’un site utilise bien HTTPS avant d’y entrer quelques données que ce soit. En plus de chiffrer les données transmises entre un serveur et votre navigateur, le protocole TLS authentifie également le serveur auquel vous vous connectez et protège les données transmises de toute altération.

ACHETER DE MANIÈRE SÉCURISÉ SUR INTERNET :

Préférez une boutique en ligne que vous connaissez déjà par la renommée ou parce que vous l'avez déjà utilisée.

Effectuez des recherches sur internet avec le nom de la boutique pour trouver une alternative ou recueillir des avis.

Un numéro de carte bancaire est destiné à être saisi sur une page sécurisée spéciale qui doit être chiffrée pour éviter que le numéro soit intercepté par un tiers. Ces pages sont facilement reconnaissables grâce au S de HTTPS qui s'affiche au début de l'adresse ou au cadenas présent dans la barre d'adresse.

D'autre part, les numéros de cartes bancaires ne doivent jamais transiter par un simple formulaire de contact ou par le biais des emails.

Ne faites jamais d’achats depuis un wifi public

Les sites de vente en ligne proposent parfois des moyens de paiements alternatifs à la carte bancaire. Certains proposent par exemple le paiement via Paypal, ce qui vous évite de fournir systématiquement votre numéro de carte. Il faut toutefois ouvrir un compte Paypal en fournissant votre numéro de carte ou créditer le compte.

Les organismes bancaires se sont penchés sur ces problèmes de sécurité et la plupart des banques ou des cartes (Carte Bleu, Visa, Mastercard...) proposent des solutions de sécurisation comme 3-D Secure, un protocole sécurisé de paiement sur Internet.

Date de naissance, carte de codes, code par SMS... toutes les banques ne proposent pas le même type de sécurisation. Vérifiez auprès de votre conseiller quel type de sécurité propose votre carte et comment l'activer avant de faire des achats en ligne.

Il est possible de les acheter en ligne ou en espèces dans des points de ventes près de chez vous (commerçants de proximités). Il faut toutefois payer des frais : un montant fixe sur la gestion et/ou certains montants lors de la recharge ou à chaque transaction.

les cartes virtuelles ou e-cartes sont proposées par quasiment tous les établissements bancaires français. Ils vous permettent de créer des numéros de cartes virtuelles pour un certain montant ou à chaque paiement. D'autres cartes à vérification systématiques permettent d'être averti par notification dès qu'un acte d'achat est effectué. Le service peut être payant

Le temps du paiement est passé et si vous avez décidé d'opter pour un paiement avec votre numéro de carte réel, il convient de vérifier que le montant débité correspond bien à la commande que vous avez passée auprès du commerçant, notamment si vous êtes un habitué des achats sur internet.

Vérifiez que chaque débit sur vos relevés bancaires ou sur votre compte en ligne correspond bien à des achats réellement effectués. Si vous constatez un débit qui ne correspond à aucun de vos paiements, n'hésitez pas à contacter votre banque pour obtenir des explications. Le plus tôt sera le mieux si vous souhaitez faire annuler un paiement ou résilier un paiement récurrent.

Enfin, certains sites vous proposent parfois au moment du paiement de "garder en mémoire" vos informations de paiement pour vous faciliter la tâche lors de vos prochains achats. Décochez systématiquement cette case pour éviter de laisser vos numéros de cartes trainer dans les bases de données des marchands.

Vous voilà bien armés pour acheter sur internet, même avec une carte de crédit ou carte bancaire

Effectuez des recherches sur internet avec le nom de la boutique pour trouver une alternative ou recueillir des avis.

Un numéro de carte bancaire est destiné à être saisi sur une page sécurisée spéciale qui doit être chiffrée pour éviter que le numéro soit intercepté par un tiers. Ces pages sont facilement reconnaissables grâce au S de HTTPS qui s'affiche au début de l'adresse ou au cadenas présent dans la barre d'adresse.

D'autre part, les numéros de cartes bancaires ne doivent jamais transiter par un simple formulaire de contact ou par le biais des emails.

Ne faites jamais d’achats depuis un wifi public

Les sites de vente en ligne proposent parfois des moyens de paiements alternatifs à la carte bancaire. Certains proposent par exemple le paiement via Paypal, ce qui vous évite de fournir systématiquement votre numéro de carte. Il faut toutefois ouvrir un compte Paypal en fournissant votre numéro de carte ou créditer le compte.

Les organismes bancaires se sont penchés sur ces problèmes de sécurité et la plupart des banques ou des cartes (Carte Bleu, Visa, Mastercard...) proposent des solutions de sécurisation comme 3-D Secure, un protocole sécurisé de paiement sur Internet.

Date de naissance, carte de codes, code par SMS... toutes les banques ne proposent pas le même type de sécurisation. Vérifiez auprès de votre conseiller quel type de sécurité propose votre carte et comment l'activer avant de faire des achats en ligne.

Il est possible de les acheter en ligne ou en espèces dans des points de ventes près de chez vous (commerçants de proximités). Il faut toutefois payer des frais : un montant fixe sur la gestion et/ou certains montants lors de la recharge ou à chaque transaction.

les cartes virtuelles ou e-cartes sont proposées par quasiment tous les établissements bancaires français. Ils vous permettent de créer des numéros de cartes virtuelles pour un certain montant ou à chaque paiement. D'autres cartes à vérification systématiques permettent d'être averti par notification dès qu'un acte d'achat est effectué. Le service peut être payant

Le temps du paiement est passé et si vous avez décidé d'opter pour un paiement avec votre numéro de carte réel, il convient de vérifier que le montant débité correspond bien à la commande que vous avez passée auprès du commerçant, notamment si vous êtes un habitué des achats sur internet.

Vérifiez que chaque débit sur vos relevés bancaires ou sur votre compte en ligne correspond bien à des achats réellement effectués. Si vous constatez un débit qui ne correspond à aucun de vos paiements, n'hésitez pas à contacter votre banque pour obtenir des explications. Le plus tôt sera le mieux si vous souhaitez faire annuler un paiement ou résilier un paiement récurrent.

Enfin, certains sites vous proposent parfois au moment du paiement de "garder en mémoire" vos informations de paiement pour vous faciliter la tâche lors de vos prochains achats. Décochez systématiquement cette case pour éviter de laisser vos numéros de cartes trainer dans les bases de données des marchands.

Vous voilà bien armés pour acheter sur internet, même avec une carte de crédit ou carte bancaire

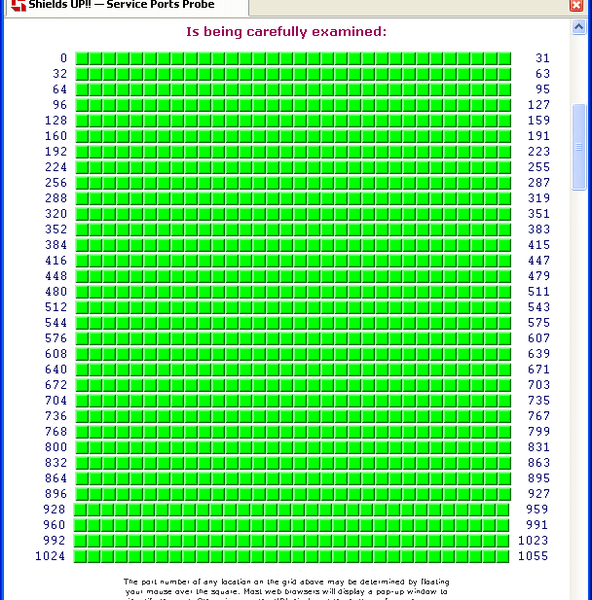

Un pare-feu (Firewall c’est quoi) ?

Un pare-feu est un appareil qui surveille le trafic entrant et sortant et décide d'autoriser ou de bloquer une partie de ce trafic en fonction d'un ensemble de règles de sécurité prédéfinies afin de protéger votre équipement des accès non autorisés.

Les pare-feu constituent la première ligne de défense des réseaux c’est une barrière entre les réseaux internes sécurisés et Internet. Un pare-feu peut être un équipement physique, un logiciel ou une combinaison des deux.

Comment savoir si mon pare-feu est correctement configuré ?

La réponse est simple il existe des sites web pour les tester comme :

https://www.grc.com/x/ne.dll?bh0bkyd2 et de suivre les instructions si tout va bien tous devrais être vert comme dans l'image a gauche si des ports sont en rouge c est qu’ils sont ouvert ou mal configurer.

Les pare-feu constituent la première ligne de défense des réseaux c’est une barrière entre les réseaux internes sécurisés et Internet. Un pare-feu peut être un équipement physique, un logiciel ou une combinaison des deux.

Comment savoir si mon pare-feu est correctement configuré ?

La réponse est simple il existe des sites web pour les tester comme :

https://www.grc.com/x/ne.dll?bh0bkyd2 et de suivre les instructions si tout va bien tous devrais être vert comme dans l'image a gauche si des ports sont en rouge c est qu’ils sont ouvert ou mal configurer.

Test contrôle parental :

le meilleur et kaspersky sake kid free et au final gratuit

https://www.kaspersky.fr/downloads/thank-you/safe-kids-pc

https://www.kaspersky.fr/downloads/thank-you/safe-kids-pc

C'est quoi, une cyberattaque ?

Une cyberattaque, c'est une attaque sur Internet. Des gens, appelés « pirates », utilisent Internet pour agir à distance sur des ordinateurs, téléphones, macs... Dans quel but ? Espionner une cible précise ou voler des informations, les effacer ou les altérer pour les échanger contre de l'argent ou pour des raisons économiques comme l’espionnage industriel…vos données sont importantes pour vous donc aussi pour d’autres personnes malintentionnées Les 5 phases d’une cyber attaque : le point de vue du pirate ( source F SECURE )

Phase 1 :

Reconnaissance Chronologie :

plusieurs mois avant la détection Le premier objectif du pirate est d’identifier des cibles potentielles permettant d’accéder à des informations sensibles ou de porter atteinte à votre activité. Le pirate collectera sans doute des informations sur votre entreprise à partir de LinkedIn et de votre site web. Il prendra le temps de retracer votre chaîne d’approvisionnement, d’en savoir plus sur vos projets en cours, sur vos systèmes de sécurité et sur les points d’entrée disponibles. Il se rendra peut-être discrètement dans vos locaux, ou à un évènement organisé par votre entreprise. Peut-être appellera-t-il simplement votre secrétaire. Il créera éventuellement une fausse entreprise, fera l’acquisition de noms de domaine et créera de faux profil à des fins d’ingénierie sociale. Une fois que le pirate a bien compris les mesures de protection que votre entreprise a mis en place, il peut choisir l’arme la plus adaptée pour les contourner. Le vecteur d’attaque sélectionné est souvent impossible à prévenir ou à détecter. Il peut s’agir d’un exploit 0-day, d’une campagne de phishing ou de la corruption d’un employé. Cette phase n’a pas vraiment d’impact sur votre activité. Mais le cyber pirate est désormais prêt à procéder à son attaque.

Phase 2 : Intrusion et présence Chronologie :

plusieurs mois avant l’infection Lors de la seconde phase d’attaque, le pirate cherche à s’introduire dans le périmètre informatique de votre entreprise et à s’établir durablement sur le réseau. Il aura peut-être recours au phishing pour obtenir des identifiants permettant d’accéder à l’infrastructure de l’entreprise. Sa présence sera alors intraçable. Très souvent, l’organisation ciblée est incapable de détecter ou de répondre à l’attaque. Et même si elle la détecte, elle ne peut pas être certaine de son objectif. L’intrusion initiale aboutit à une présence à long-terme et à distance du pirate au sein de l’environnement informatique de l’entreprise.

Phase 3 : le mouvement latéral Chronologie :

plusieurs mois ou semaines avant la détection Une fois que le pirate a établi une connexion au réseau interne, il cherche à infecter davantage de systèmes, davantage de comptes utilisateurs. Son but est de s’ancrer davantage et d’identifier les systèmes hébergeant les données convoitées. Le cyber pirate cherche les serveurs de fichiers afin de localiser les fichiers de mots de passe et d’autres données sensibles. Il cartographie le réseau pour identifier l’environnement cible. Il se fait souvent passer pour un utilisateur autorisé : voilà pourquoi il est très difficile de cibler l’intrus durant cette phase de l’attaque.

Phase 4 :

Acquisition des privilèges administrateurs Chronologie :

plusieurs semaines ou jours avant la détection Le pirate cherche à identifier et à obtenir le niveau de privilège administrateur nécessaire à l’accomplissement de ses objectifs. Il dispose des canaux d’accès et identifiants acquis durant les phases précédentes. Il obtient finalement l’accès aux données ciblées. Les serveurs mail, les systèmes de gestion des documents et les données clients sont corrompus.

Phase 5 : Mission achevée Chronologie :

jour 0 Le cyber pirate parvient finalement à la phase finale de sa mission. Il a pu exfiltrer les données clients, corrompre les systèmes vitaux et interrompre les opérations de l’entreprise. Là, il détruit souvent les preuves de son passage avec un ransomware. Le coût pour une entreprise peut atteindre des montants exponentiels si l’attaque n’a pas pu être neutralisée. Dans cet exemple, la cible a été atteinte avant toute détection. C’est bien souvent le cas. Les violations de données sont extrêmement difficiles à détecter, parce que les pirates utilisent des outils à première vue inoffensifs et des identifiants légitimes.

Voilà pourquoi vous devez rester alerte en toutes circonstances. En matière de cyber sécurité, rien n’est jamais acquis.

article source F SECURE

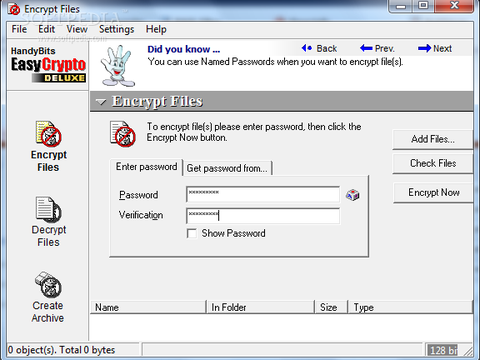

CRYPTER SES FICHIERS :

Crypter les fichiers autonomes et des dossiers entiers

HandyBits EasyCrypto est une application qui peut protéger la confidentialité de vos informations en chiffrant des fichiers et des dossiers.

C'est un outil nécessaire lorsque, par exemple, vous partagez un ordinateur avec plusieurs utilisateurs.

L'interface du programme est claire et simple. Vous pouvez importer des fichiers et des dossiers à l'aide du navigateur de fichiers (la méthode "glisser-déposer" n'est pas prise en charge mais le traitement par lots l'est).

Donc, tout ce que vous avez à faire est de saisir un mot de passe et d'appuyer sur le bouton "Crypter maintenant" ou sur la touche "Entrée". Le décryptage peut être effectué de la même manière.

Dans la liste, vous pouvez afficher le chemin, la taille et le type de chaque dossier. De plus, vous pouvez vérifier les fichiers, obtenir un mot de passe d'un programme installé (au format EXE), ainsi que choisir des caractères spéciaux dans une liste, pour votre mot de passe.

De plus, vous pouvez créer une archive (auto-extractible ou au format EasyCrypto Zip), sélectionner la longueur de la clé de cryptage, activer et saisir un message de bienvenue, l'envoyer à un destinataire de courrier, etc.

De plus, vous pouvez utiliser la fonction "annuler", gérer une liste de mots de passe, changer l'arrière-plan et la langue de l'interface, désactiver les conseils, ajouter des fichiers au démarrage, activer pour toujours vérifier les fichiers et quitter le programme en cas de succès, intégrer EasyCrypto dans le contexte de l'explorateur menu, ainsi que configurer les paramètres de lancement facile, et d'autres.

Le programme prend très peu de ressources système et ne nous a pas posé de problème lors de nos tests. Aucune documentation utilisateur n'est disponible, mais des conseils utiles peuvent vous aider à chaque étape.

Outre le fait que HandyBits EasyCrypto pourrait utiliser certaines améliorations en ce qui concerne l'interface, nous recommandons fortement cet outil à tous les utilisateurs. De plus il est gratuit et je n'est jamais eu de problème fonctionne sur Windows 10 sans souci logiciel pas tous jeune de 2012 mais fait le travaille

https://www.softpedia.com/get/Security/Encrypting/HandyBits-EasyCrypto-Deluxe.shtml?fbclid=IwAR2HYaSYtWBkYx5ukSbamq9qPxP2QAp7B31vyVaT4KrwHPqk1UewnrQDDFw

HandyBits EasyCrypto est une application qui peut protéger la confidentialité de vos informations en chiffrant des fichiers et des dossiers.

C'est un outil nécessaire lorsque, par exemple, vous partagez un ordinateur avec plusieurs utilisateurs.

L'interface du programme est claire et simple. Vous pouvez importer des fichiers et des dossiers à l'aide du navigateur de fichiers (la méthode "glisser-déposer" n'est pas prise en charge mais le traitement par lots l'est).

Donc, tout ce que vous avez à faire est de saisir un mot de passe et d'appuyer sur le bouton "Crypter maintenant" ou sur la touche "Entrée". Le décryptage peut être effectué de la même manière.

Dans la liste, vous pouvez afficher le chemin, la taille et le type de chaque dossier. De plus, vous pouvez vérifier les fichiers, obtenir un mot de passe d'un programme installé (au format EXE), ainsi que choisir des caractères spéciaux dans une liste, pour votre mot de passe.

De plus, vous pouvez créer une archive (auto-extractible ou au format EasyCrypto Zip), sélectionner la longueur de la clé de cryptage, activer et saisir un message de bienvenue, l'envoyer à un destinataire de courrier, etc.

De plus, vous pouvez utiliser la fonction "annuler", gérer une liste de mots de passe, changer l'arrière-plan et la langue de l'interface, désactiver les conseils, ajouter des fichiers au démarrage, activer pour toujours vérifier les fichiers et quitter le programme en cas de succès, intégrer EasyCrypto dans le contexte de l'explorateur menu, ainsi que configurer les paramètres de lancement facile, et d'autres.

Le programme prend très peu de ressources système et ne nous a pas posé de problème lors de nos tests. Aucune documentation utilisateur n'est disponible, mais des conseils utiles peuvent vous aider à chaque étape.

Outre le fait que HandyBits EasyCrypto pourrait utiliser certaines améliorations en ce qui concerne l'interface, nous recommandons fortement cet outil à tous les utilisateurs. De plus il est gratuit et je n'est jamais eu de problème fonctionne sur Windows 10 sans souci logiciel pas tous jeune de 2012 mais fait le travaille

https://www.softpedia.com/get/Security/Encrypting/HandyBits-EasyCrypto-Deluxe.shtml?fbclid=IwAR2HYaSYtWBkYx5ukSbamq9qPxP2QAp7B31vyVaT4KrwHPqk1UewnrQDDFw

LA MAISON CONNECTÉE: TEST,INSTALLATION,SECURITE...

De nos jours la maison connectée devient ou va devenir de plus en plus courante.

C est pourquoi nos allons développés la section domotique/objet connectés si dessous

comme par exemple: ALARMES, DÉTECTEUR DE FUMÉE, CAMERA DE SURVEILLANCE, ENCEINTE CONNECTÉES, CPL ... AVEC QUE DES SYSTÈMES FIABLE ET DE QUALITÉ ET INSTALLATION LA PLUS SIMPLE POSSIBLE

C est pourquoi nos allons développés la section domotique/objet connectés si dessous

comme par exemple: ALARMES, DÉTECTEUR DE FUMÉE, CAMERA DE SURVEILLANCE, ENCEINTE CONNECTÉES, CPL ... AVEC QUE DES SYSTÈMES FIABLE ET DE QUALITÉ ET INSTALLATION LA PLUS SIMPLE POSSIBLE

Quel alarme domotique choisir ?

Le plus important et d’avoir un système certifié A2P :

La certification a2p sur les alarmes garantit un niveau de sécurité et de fiabilité élevés des systèmes d'alarme pour votre maison ou appartement. Les alarmes sans fil qui bénéficient de cette norme Nfa2p ont réussi une batterie de tests exigeants visant à évaluer notamment leur niveau de résistance aux tentatives d'arrachement ou de brouillage. La technologie radio utilisée et leur méthode d'encodage font partie des éléments qui seront contrôlés....

Alarme Nfa2p sans fil

L'alarme a2p (Alarme Protection Prévention) est certifiée par le CNPP qui lui délivre cette norme. Elle est gage d'un niveau de qualité et de protection de tous les accessoires qui composent l'alarme : centrale, détecteurs de mouvement, détecteur d'ouverture, sirène intérieure ou extérieure, télécommande ... Elle certifie également d'un certain niveau d'autonomie par exemple en cas de coupure de courant. Le CNPP (Centre National de Prévention et de Protection) effectue par ailleurs des contrôles réguliers des sites de fabrication des marques d'alarme et des produits bénéficiant de cette certification.

La marque Nfa2p est ainsi composée des normes NF et a2p, délivrées par l'AFNOR et le CNPP, est une norme reconnue par les organismes d'assurance.

Alarme Nfa2p : 1, 2 ou 3 boucliers

Les systèmes d'alarmes certifiées NFa2p sont classés selon 3 niveaux, 3 boucliers. Le classement est établi selon le type d'endroit à protéger et surveiller (appartement, maison, commerce) et leur degré d'accessibilité, ainsi que selon la valeur des objets à protéger.

Les alarmes NFa2p 3 boucliers sont celles qui ont le plus haut niveau de sécurité anti-intrusion : elles sont normées pour protéger des sites de tous types contenant des objets de valeurs.

Pour une habitation de type maison individuelle, un système d’alarme sans fil NFa2p 2 boucliers assure un excellent niveau de sécurité.

C'est le cas des modèles Alarme Visonic Powermaster, Diagral ou Delta Dore, Hager...

Plus de détails sur https://a2p-certification.org/

La certification a2p sur les alarmes garantit un niveau de sécurité et de fiabilité élevés des systèmes d'alarme pour votre maison ou appartement. Les alarmes sans fil qui bénéficient de cette norme Nfa2p ont réussi une batterie de tests exigeants visant à évaluer notamment leur niveau de résistance aux tentatives d'arrachement ou de brouillage. La technologie radio utilisée et leur méthode d'encodage font partie des éléments qui seront contrôlés....

Alarme Nfa2p sans fil

L'alarme a2p (Alarme Protection Prévention) est certifiée par le CNPP qui lui délivre cette norme. Elle est gage d'un niveau de qualité et de protection de tous les accessoires qui composent l'alarme : centrale, détecteurs de mouvement, détecteur d'ouverture, sirène intérieure ou extérieure, télécommande ... Elle certifie également d'un certain niveau d'autonomie par exemple en cas de coupure de courant. Le CNPP (Centre National de Prévention et de Protection) effectue par ailleurs des contrôles réguliers des sites de fabrication des marques d'alarme et des produits bénéficiant de cette certification.

La marque Nfa2p est ainsi composée des normes NF et a2p, délivrées par l'AFNOR et le CNPP, est une norme reconnue par les organismes d'assurance.

Alarme Nfa2p : 1, 2 ou 3 boucliers

Les systèmes d'alarmes certifiées NFa2p sont classés selon 3 niveaux, 3 boucliers. Le classement est établi selon le type d'endroit à protéger et surveiller (appartement, maison, commerce) et leur degré d'accessibilité, ainsi que selon la valeur des objets à protéger.

Les alarmes NFa2p 3 boucliers sont celles qui ont le plus haut niveau de sécurité anti-intrusion : elles sont normées pour protéger des sites de tous types contenant des objets de valeurs.

Pour une habitation de type maison individuelle, un système d’alarme sans fil NFa2p 2 boucliers assure un excellent niveau de sécurité.

C'est le cas des modèles Alarme Visonic Powermaster, Diagral ou Delta Dore, Hager...

Plus de détails sur https://a2p-certification.org/

Visioconférence sécurisée

La plus simple et sécurisée:

KMeet les raisons:

Gratuite et simple d'utilisation

Parlez librement, vos échanges transitent uniquement par leurs serveurs en Suisse

Choisissez votre propre clé de chiffrement. Par défaut, tous les échanges sont automatiquement chiffrés